これまでのおさらい

はじめに

楽天証券で不正アクセスによる身に覚えのない取引が発生したことを発端に、被害は大手証券5社に広がりました。これらの被害はインフォスティーラーと呼ばれるマルウェアによって証券や口座を操作できる認証情報を窃取されたことにより発生しました。インフォスティーラーの正体と、それらの脅威から自身を守るために私たちはどう行動するべきなのか、セキュリティエンジニアの目線で解説します。

対象読者

- 基本的には誰でも読めることを目指していますが、ある程度ITセキュリティがわかっている人(※エンジニア歴2年目以降向けの内容です)。

攻撃者の手口を理解する

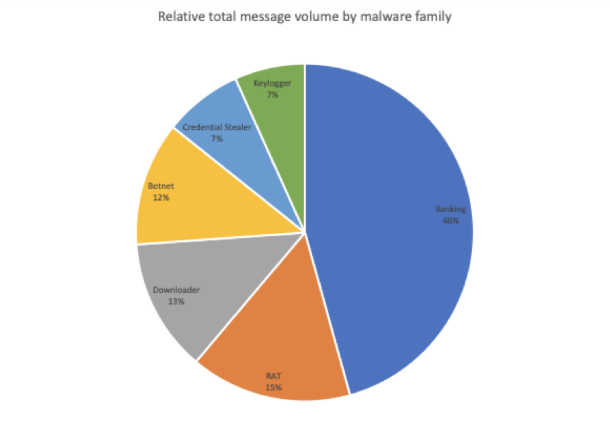

2019年の少々古い情報ですが、Proofpointが公開したデータを元に攻撃の種類の解説をします。どんな攻撃があるのかを知ることができれば、インフォスティーラーの対策も理解しやすくなります。以下の図はマルウェアファミリの分布の円グラフです。

2019年第3四半期の主要なマルウェアファミリの相対的なメッセージ量

※出典元:Proofpoint「Proofpoint 2019 Q3脅威レポート:Emotetボットネットの復活、RATの増加など」

マルウェアファミリというのは、同様の挙動を示す脅威をグループ化したものです。この円グラフによると当時一番活発なのが、Bankingつまりバンキングマルウェアです。これはインターネットバンキングを攻撃するものです。金融機関を模倣したフィッシングサイトや金融機関のページを不正にWeb改ざんしてマルウェアを仕込むことなどです。フィッシングサイトは犯罪者にとって効果があるのか、毎年報告件数が大幅に増えています。

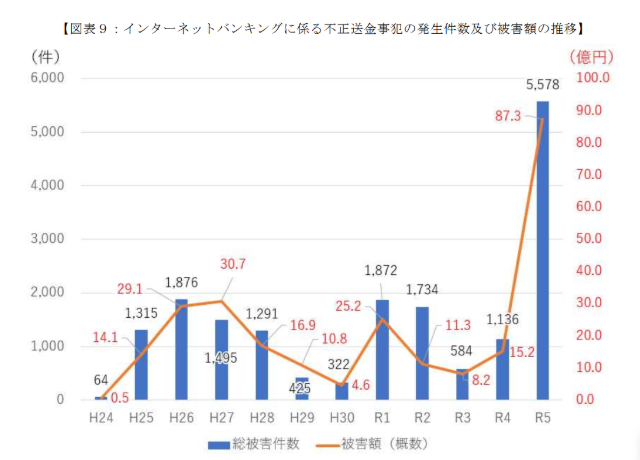

さらに、インターネットバンキングの不正送金は令和5年に爆増しました。

昔からある脅威ではありますが、犯罪者は口座に眠る現金を常に狙っています。手口を変え、工夫してあの手この手で口座からお金を抜き取ろうとしていることを意識しておく必要があります。この手口で狙われるのは主に個人です。法人の口座はほとんどターゲットにされません。

円グラフの2番目はRATとあります。RAT(Remote Administration Tool/Remote Access Tool)はリモートアクセス型トロイの木馬です。メールの添付ファイルなどから感染し、感染すると攻撃者から端末を操作される状態になります。RATに限ったことではないですが、感染時には悪い機能を隠すような挙動をするのが一般的です。一見正当なアプリケーションに悪意のある機能を便乗させるなどして、見つかりにくくします。しかし、常に操作される状態になるので、後から凶悪な追加機能をダウンロードされたり、脆弱性を探して権限昇格されたりといったリスクを背負うことになります。

3番目のDownloaderも同じようなものです。ダウンローダーもしくはローダーとも言われます。先ほどの説明と似たような話になりますが、これも不正なコードがほとんどないマルウェアで、セキュリティスキャンをすり抜けて感染します。安全を確認してから追加機能をダウンロードする挙動をします。マルウェアにとっては最初に感染するまでが大変なのです。感染してC&C(Command and Control)サーバと通信できるようになってしまえば、犯罪者にとっては思いのままです。正規のソフトウェアに偽装した挙動で追加機能を堂々とダウンロードして大きな犯罪の準備をします。ランサムウェア攻撃に繋がるかもしれませんし、口座情報を盗まれるかもしれません。

4番目に活発なのはボットネット(botnet)という攻撃です。botとはサイバー犯罪者がC&Cサーバから指令をして操れる状態のことです。感染を拡大させて多数の端末を支配下に置いた状態をボットネットと言います。ボットネットを操って別の標的を攻撃することに使用するほか、大きな組織から情報を窃取するために組織内で感染を広げてボットネットを構築し、大規模な攻撃の準備をすることに使われます。ランサムウェア攻撃に発展することもありますし、大規模な攻撃が露見する前の感染を横展開している段階で気づくことができれば復旧の難易度は低いです。

この説明も今までと似ていますよね。マルウェアもフレームワーク化して、複数の機能を合わせて攻撃を仕掛けるので、目的やアプローチ方法が多少違っても結局は同じような機能を使うことが多いのです。

インフォスティーラーの感染ルート

インフォスティーラーは他のマルウェアと同じようにメールの添付ファイルなどによって感染する可能性がありますが、マルウェアスキャンを逃れるために最初は不正なコードがないダウンローダーが感染し、後から追加機能としてダウンロードされるケースが多いと思います。ダウンローダーで一番有名なマルウェアはEmotet(エモテット)です。

マルウェアの歴史上もっとも凶悪と言われるものですが、ダウンローダーは攻撃のきっかけを作るマルウェアに過ぎません。個人のPCに感染すればバンキングマルウェアなどを仕掛けることが多いですし、法人のPCではボットネットの構築からランサムウェア攻撃など組織全体に影響が及ぶ攻撃に発展する可能性があります。

もちろんダウンローダーを経由せずに、不正なフリーソフトや悪意のあるWeb広告でPCが危険に晒されているなどと恐怖を煽ってそれを解決すると偽ってインストールさせる手口などもあります。

つまり、インフォスティーラーだけを警戒しても無意味なのです。得体の知れないソフトをインストールしないことや覚えのない添付ファイルを開かないことなどが重要です。一般的なマルウェアに感染しないような注意を常にするべきなのです。

個人であればPCに特別なセキュリティ対策ツールを入れる必要はありませんが、組織ならEDRを入れた方が安全です。個人であればサポート切れのOSを狙われてマルウェアに感染するケースも多いです。サポート範囲内であれば今のWindowsはセキュリティパッチ当てをサボらないなど基本的な対策でほぼ守られます。特にCodeZineの読者のような層なら大きな心配はないでしょう。ですが、SNSやメールアカウントを乗っ取られた友人に成りすまされて犯罪者が近づいてくることはあるので何事も油断は禁物です。